Cada vez más, los ataques Hackers a empresas y también a particulares son más sofisticados. En los últimos meses nuestros técnicos han tenido que enfrentarse a estos ataques y por ello os queremos dar una serie de pautas de cómo actuar una vez el Hacker llega a cumplir su objetivo.

Efectivamente existen muchos ataques pero nos vamos a centrar en los ataques phishing que tienen como consecuencia la encriptación de todos los archivos de la computadora atacada.

Las razones para encriptar un servidor o ordenador personal son obvias y en los últimos casos cometen estos actos delictivos para extorsionar a las empresas o particulares.

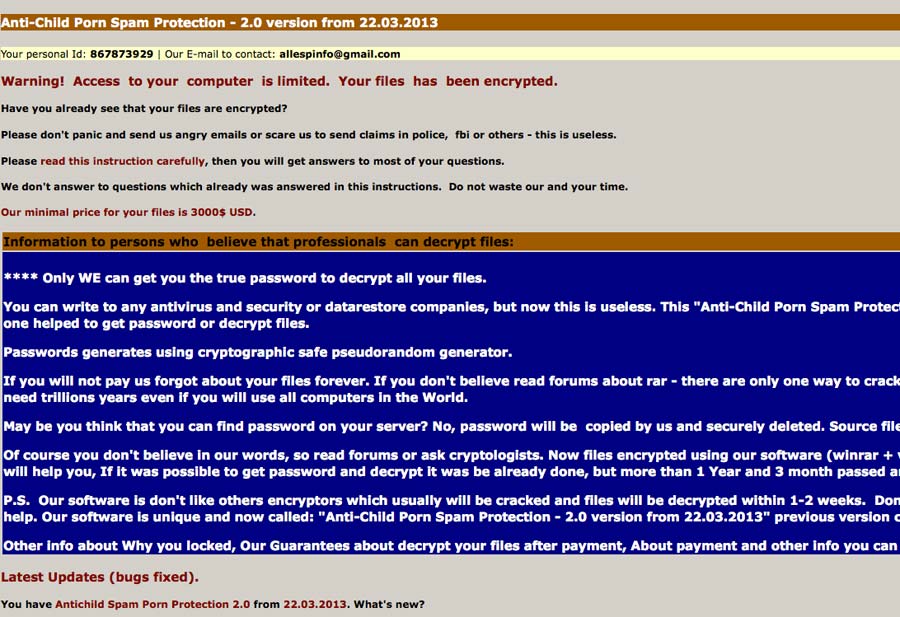

Una vez que la suplantación de Phishing consigue infectar el equipo informático, se ejecutan programas de Ransomware dónde todos los archivos importantes tales como: bases de datos, imágenes, documentos etc, quedan encriptados. Cuando entramos en una máquina Hackeada por este ataque, nos redirecciona a un archivo HTML en el cual los Hackers nos dicen que nuestro computador está encriptado y nos dan una serie de pautas para que podamos recuperar todos nuestros datos.

Captura del HTML

Captura del HTML

En los dos casos más relevantes que Omnia Solutions ha tenido que vérselas con estos ataques, uno se pudo solucionar haciendo un Backup de las copias de seguridad y el segundo tuvo que ceder a la extorsión y pagar para recuperar los datos.

Lamentablemente aún existen empresas a las que no dan importancia a la seguridad de sus datos y confiadas a su suerte no toman las medidas de seguridad correctas para hacer frente a los posibles ataques que vienen de fuera de nuestras redes. <br>

Muchos dolores de cabeza se curan con un sistema de copias de seguridad eficiente y actualizado a diario.

Los atacantes saben que las empresas sin sus datos no pueden subsistir y es por ello que piden una recompensa monetaria para desencriptar los archivos encriptados. Lamentablemente si no tenemos alternativa a reponer nuestros datos vamos a tener que pagar por ellos ya que no hay manera de descifrar las contraseñas que encriptan nuestro equipo informático.

Resumimos algunos puntos del archivo HTML con las instrucciones a seguir en caso de encriptación:

1. No intente llamar a la policía ya que es inútil.

2. No intente ponerse en contacto con ellos para resolver preguntas que están en el manual o pedirles que retiren el ataque también es inútil.

3. El precio mínimo para recuperar sus archivos.

4. No trate de utilizar herramientas de desencriptación porqué tardaría trillones de años a descifrar incluso haciendo servir todos los ordenadores del mundo.

5. Cada archivo utiliza 2 contraseñas seguras criptográficas entre 80 y 114 caracteres.

6. Puede enviar un archivo cifrado sin contenido relevante para garantizar que son gente de palabra y que pueden desencriptar los archivos una vez hecho el pago. Este archivo tiene un coste 0 ya que es una prueba de confianza. Normalmente pedirán un archivo JPG o BMP sin importancia.

7. Puede enviar archivos o el ordenador a cualquier experto o compañías antivirus, las empresas de recuperación etc, pero acabará perdiendo su tiempo, dinero y nervios.

8. Si llegamos a la conclusión de que no podemos hacer otra cosa que pagar, los Hackers nos dirán el importe y como pagarlo. La forma de hacerlo será a través de Bitcoins, y nos dirán el importe en esta moneda y como hacer la transacción. Por otra parte cave destacar que el acceso a los Bitcoins es cosa nuestra, ellos sólo nos darán instrucciones del pago no de cómo conseguir la moneda. Para saber el funcionamiento de los Bitcoins os recomendamos este artículo.

9. Una vez hecho el pago nos darán las herramientas de cifrado y los paswords para restaurar todos los archivos encriptados.

Este es el resumen los puntos clave más relevantes en el proceso de comunicación con los Hackers. Por suerte para los extorsionados son gente de palabra y una vez hecho el pago todo vuelve a la normalidad si se ha seguido escrupulosamente las instrucciones.

No existen casos de re-extorsión en estos ataques (no tenemos información al respecto), en todo caso una vez desencriptados todos nuestros archivos el informático por prudencia, tiene que tomar las medidas de seguridad oportunas y sobre todo; crear las copias de seguridad que tenían que haberse hecho en un principio.

Estos ataques se hacen con herramientas de software de Ransomware de las cuales se hace imposible la tarea de desencriptar si no sabemos las constraseñas, por tanto estamos a merced de los Hackers, no queda otra que confiar en ellos para solucionar el problema.

Sabemos que esta news no es muy optimista y es por eso que hacemos especial hincapié en la prevención como única solución para no tener que llegar en una situación que podría ser muy traumática para la vida de nuestras empresas.